Kurum İçi Veri Sızıntısı - Adli Bilişim Süreçleri

Yüklenme Tarihi: 2025-06-25

Adli bilişim süreçleri ve dijital delillerin delil niteliğinde nasıl değerlendirildiğini örnek senaryo üzerinden inceleyeceğiz. Konumuz verilerin şirket dışına sızdırıldığı iddiasıyla başlatılan iç soruşturma sürecini ele almaktadır. Şirket içi kamera kayıtları, şüpheli zamanlarda müdür odasına girildiğini göstermiş, durumu incelemek üzere adli bilişim uzmanları devreye girmiştir. Yapılan teknik incelemeler kapsamında; disk imajları alınmış, canlı bellek analizleri yapılmış ve silinen veriler kurtarılmıştır. Tüm bu işlemler, adli bilişim standartlarına uygun olarak yürütülmüş ve elde edilen bulgular bir bilirkişi raporuyla savcılığa sunulmuştur.

Bu çalışma, dijital verilerin hukuki süreçlerde nasıl kullanılabileceğini göstermesi açısından önem taşımakta; adli bilişimin sadece teknik değil, aynı zamanda hukuki boyutunu da ele alan kapsamlı bir değerlendirme sunmaktadır.

Olayın Tanımı

XYZ yazılım şirketinde çalışan Mehmet K., gizli yazılım kodlarını ve müşteri verilerini şirket dışına sızdırmakla suçlanmaktadır. Mehmet K.’nın şüpheli hareketler sergilediği, olmaması gereken zamanlarda şirkette bulunduğu ve şirket bilgisayarlarına harici sabit disk taktığı şirket çalışanları tarafından gözlemlenmesi üzerine, hassas verilerin izinsiz olarak dışarı çıkarıldığına dair şüphe uyandıran tavırları bilgi teknolojileri ekibine iletilmiştir. BT ekibi şirkette bulunan kamera kayıtlarını inceleyerek, Mehmet K.’nın şüpheli hareketler sergilediğini doğrulamış ve mesai saatleri dışında müdürün odasına girdiğini tespit etmiştir. Konu ile ilgili şirket içinde soruşturma başlatılmış ve Mehmet K. kendisine yapılan suçlamaları kabul etmeyerek inkar etmiştir. Olay savcılığa intikal etmiş olup incelenmesi için adli bilişim uzmanları çağrılmıştır.

Delil Toplama

Mahkeme kararıyla alınan inceleme belgesi ile olay yerine gelen adli bilişim uzmanları tarafından delil niteliğinde kullanılabilecek cihazların tespiti yapılmıştır.

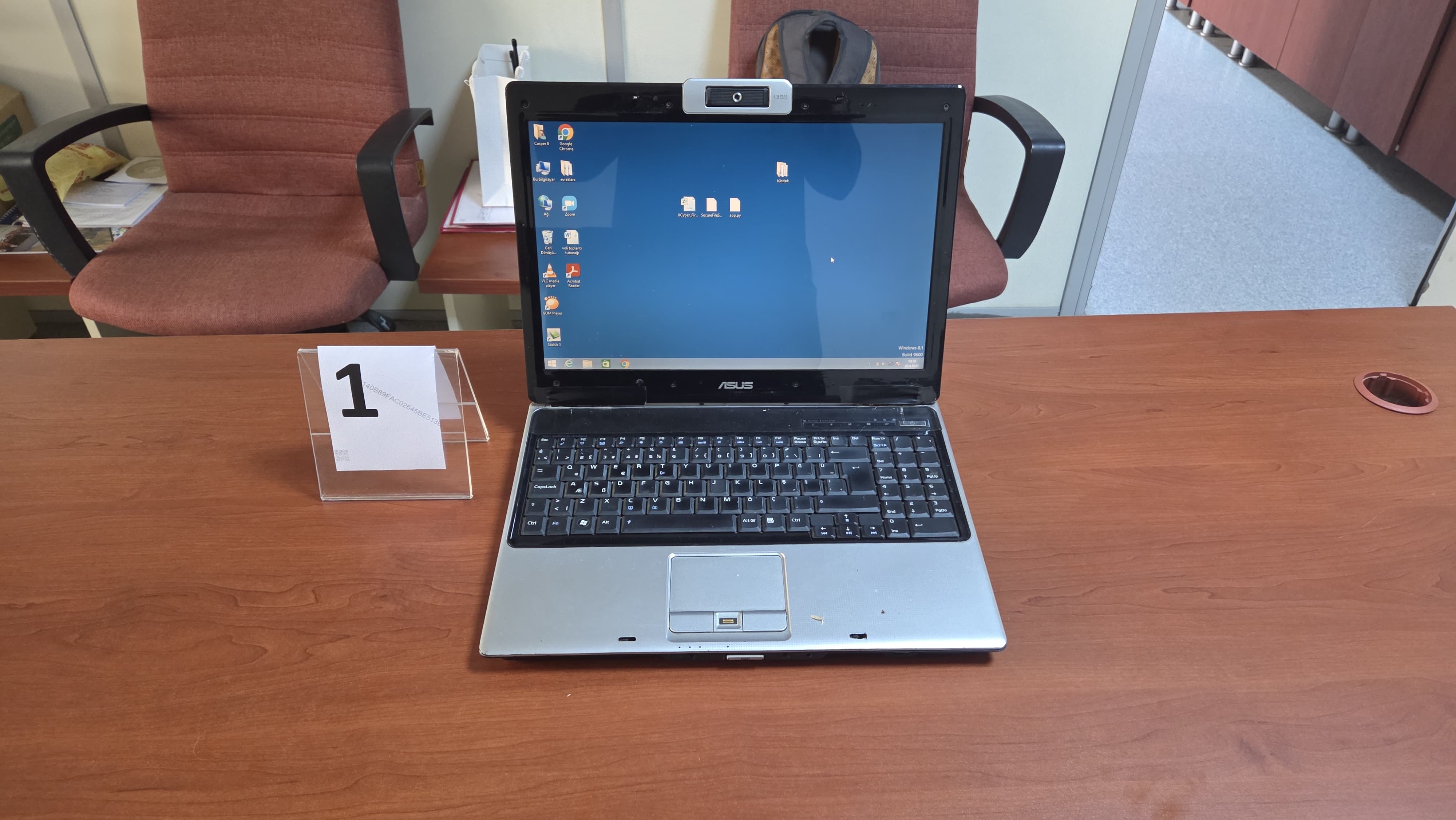

1. Müdürün odasında bulunan şirket dizüstü bilgisayarı

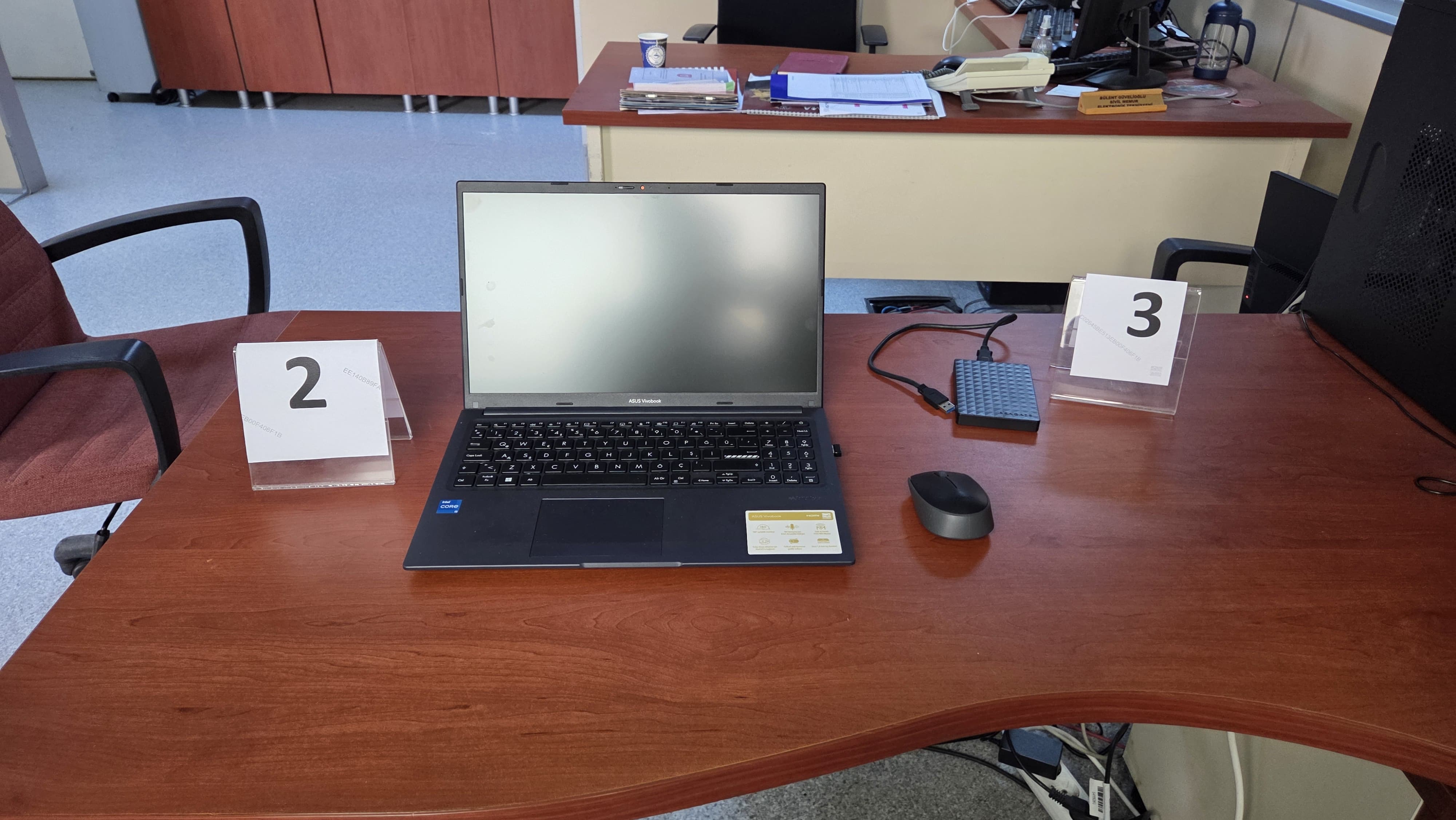

2. Mehmet K.’ya ait şirket dizüstü bilgisayarı ve kişisel taşınabilir disk

Olayın İncelenmesi

İncelemeyi Yapacak Donanım Listesi

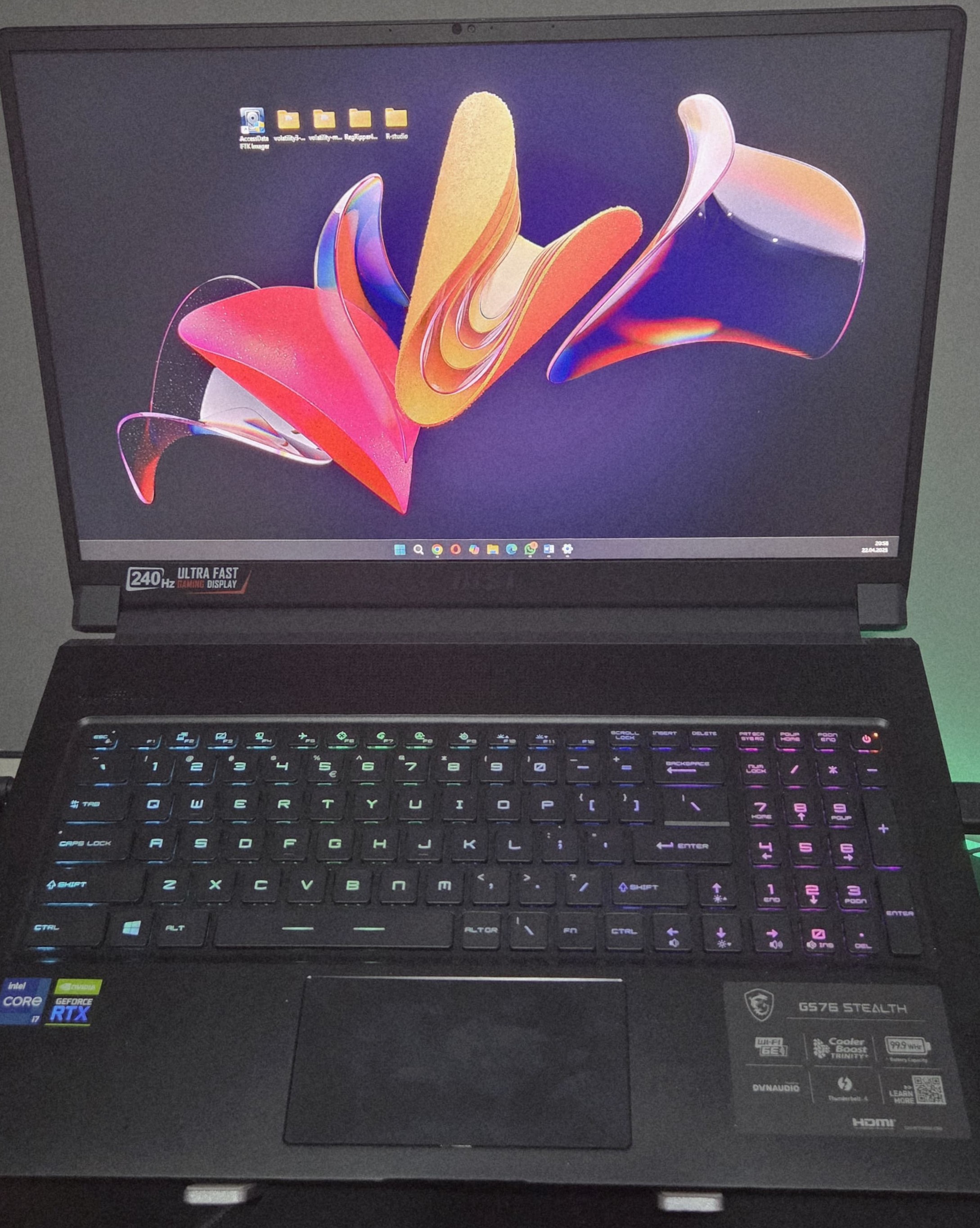

1. İnceleme Bilgisayarı: MSI GS76 32GB Dizüstü bilgisayar, SN : K2110N0016314

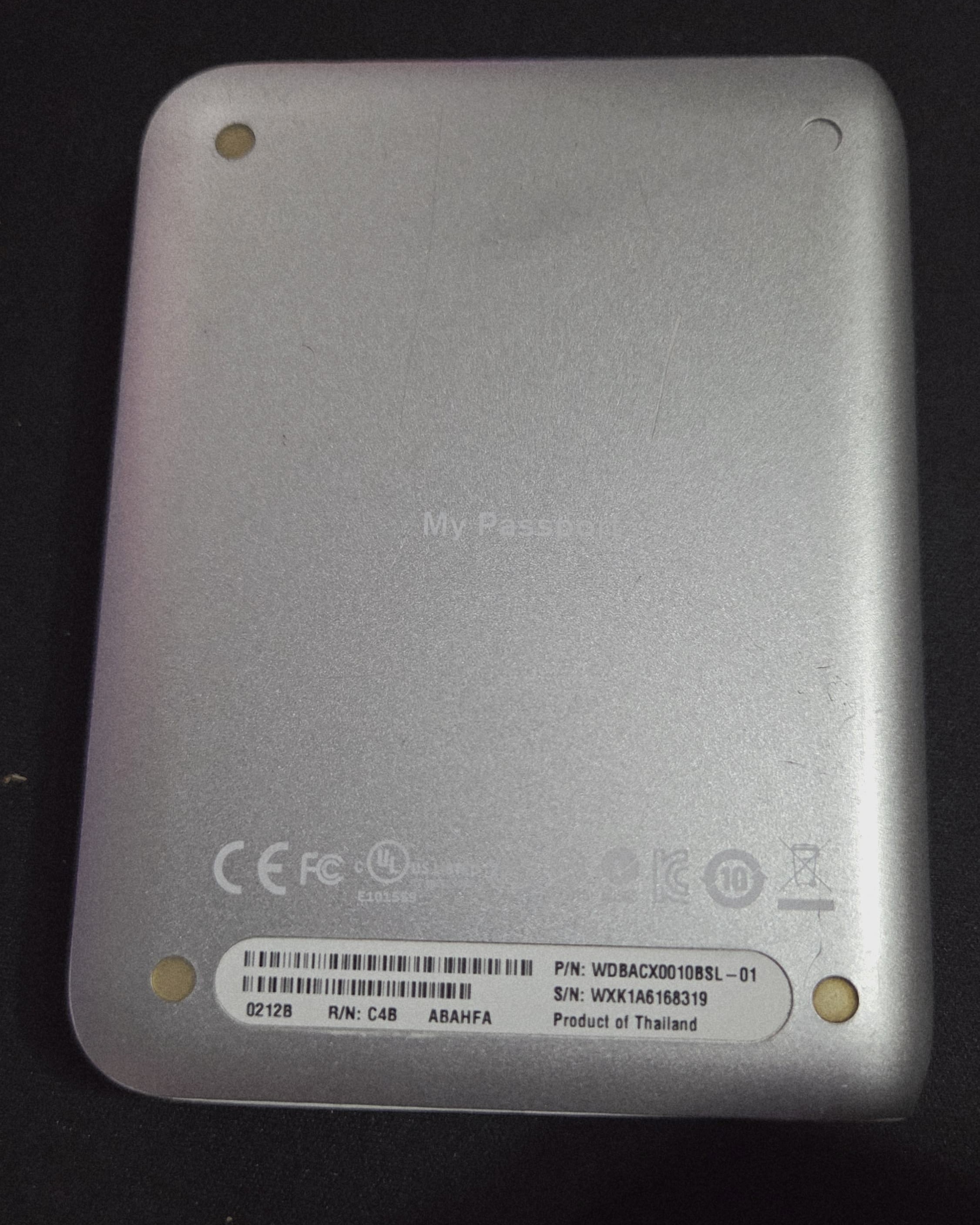

2. Harici Sabit Disk : 1 TB Western Digital SN: WXK1A6168319

3. USB to Sata dönüştürücü

İncelemeyi Yapacak Yazılım Listesi

1. AccessData FTK Imager 4.3.0.18 (Sabit disk imajı almak için kullanılacaktır)

2. TestDisk 7.1 (Veri kurtarma için kullanılacaktır)

3. RegRipper 4.0 (Registry kayıtlarının anlamlı hale getirilmesi için kullanılacaktır)

4. Volatility 3.0 (Bellek dökümü analizi için kullanılacaktır)

5. Winpmem Mini x64 rc2 (Canlı bellek dökümü almak için kullanılacaktır)

İnceleme Adımları

Adli bilişim uzmanları tarafından, tespit edilen şüpheli cihazlar üzerinde inceleme başlatılmış olup;

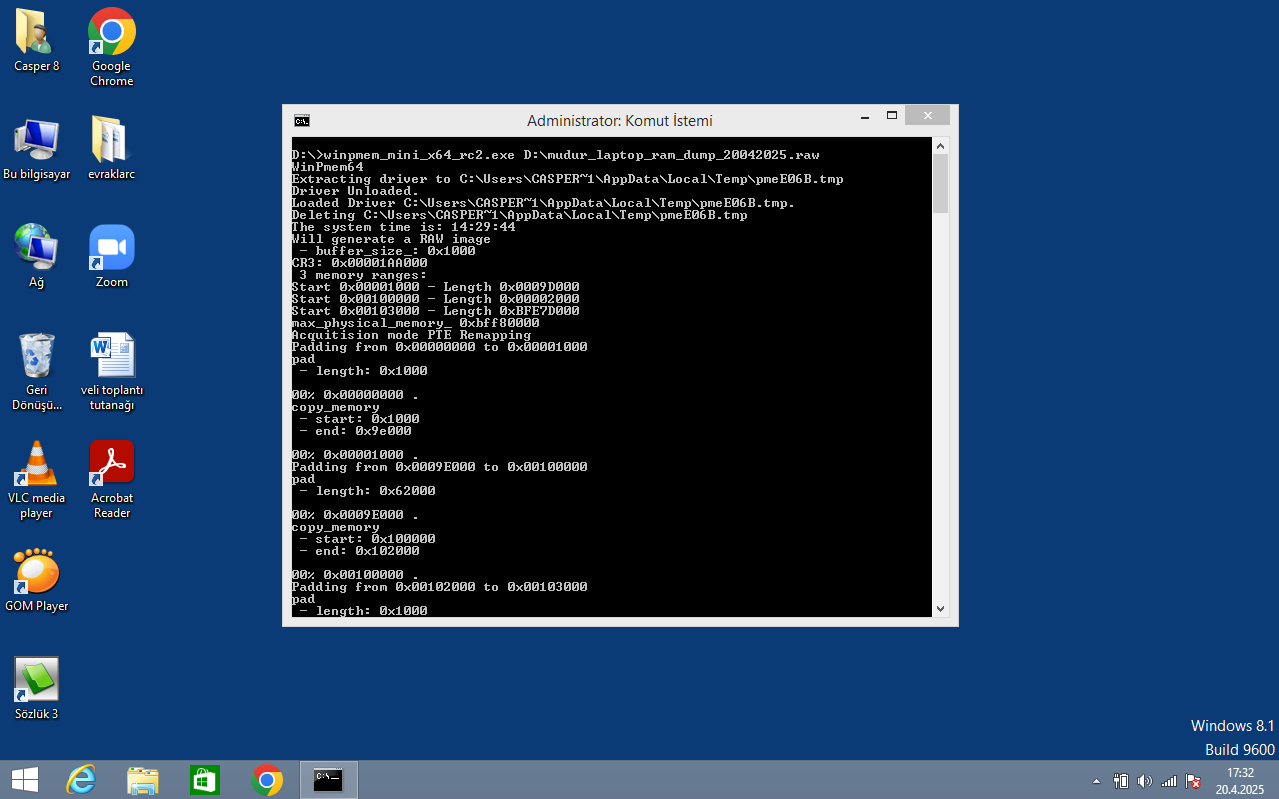

Müdürün odasında bulunan “ASUS M51V” marka/model “86N0AS27889626E” seri numaralı dizüstü bilgisayarın açık olduğu görülmüş olup, Winpmem Mini x64 rc2 yazılımıyla canlı bellek dökümü ve hash bilgileri kayıt altına alınmıştır .

Müdüre ait bilgisayarın canlı bellek imajının alınması

Müdüre ait bilgisayarın canlı bellek imajının hash bilgileri

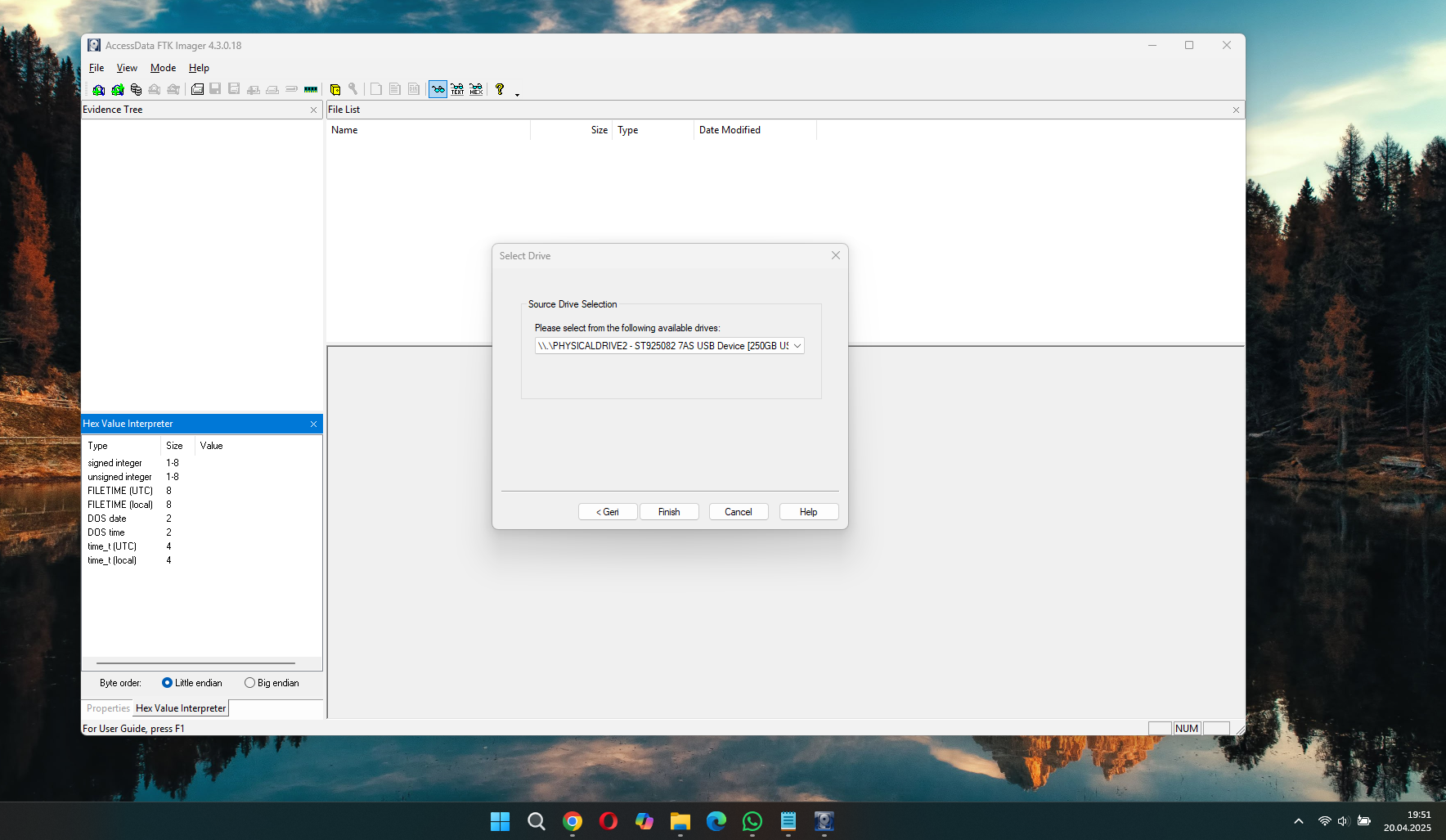

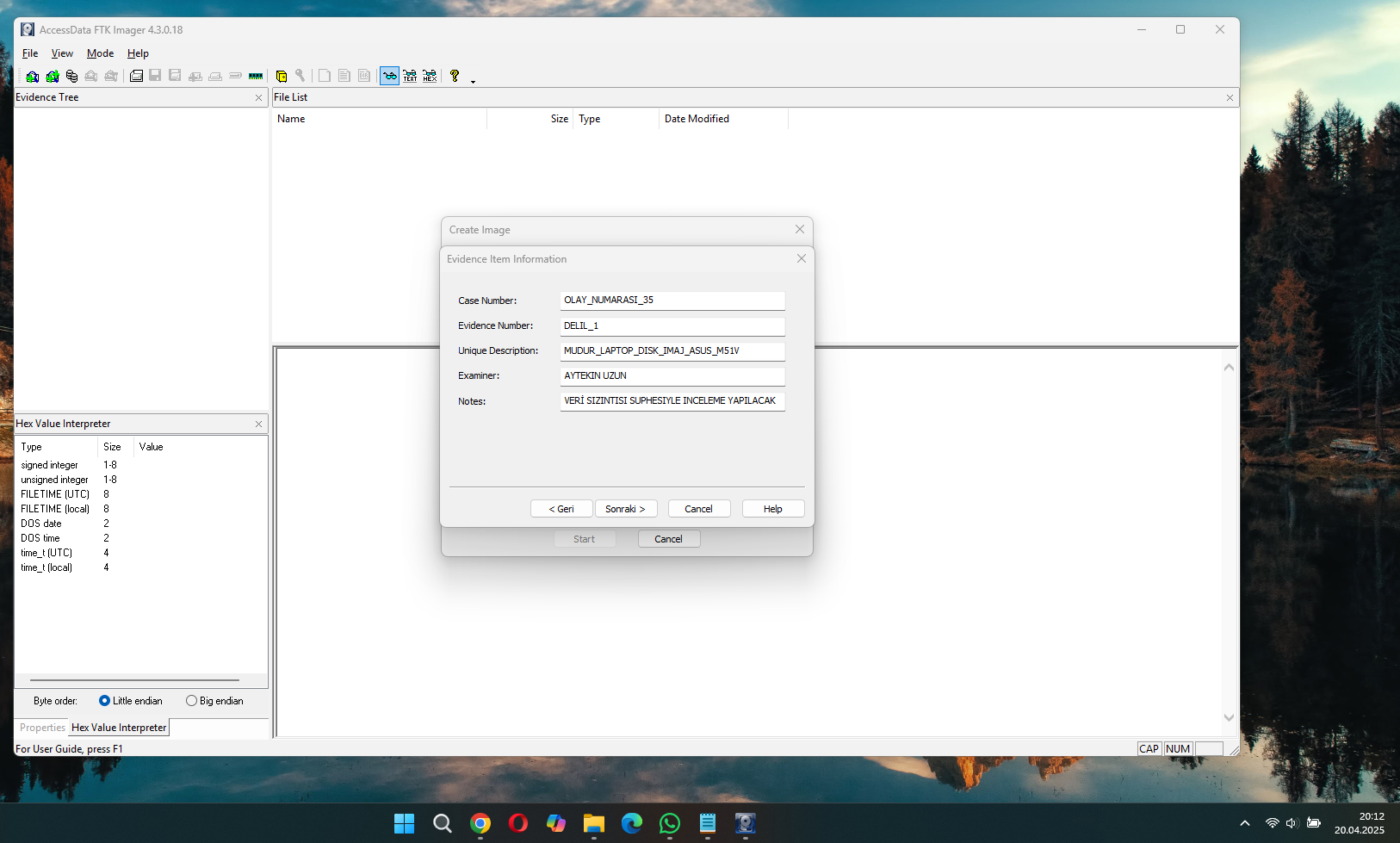

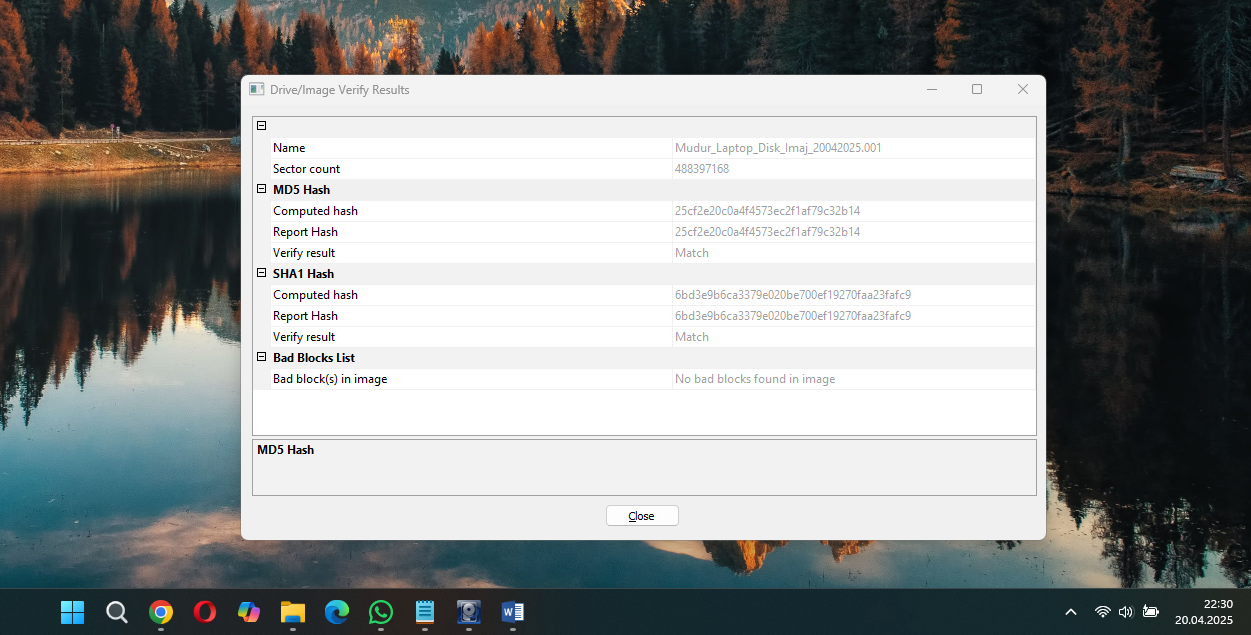

Müdürün odasında bulunan “ASUS M51V” marka/model “86N0AS27889626E” seri numaralı dizüstü bilgisayarın, “SEAGATE ST9250827AS 250GB” marka/model “5RG28G6S” seri numaralı sabit diski, AccessData FTK Imager 4.3.0.18 yazılımı kullanılarak “Western Digital 1 TB” marka “WXK1A6168319” seri numaralı harici sabit diske bit-to-bit imajı alınmıştır.

Müdüre ait bilgisayarın sabit disk imajının alınması

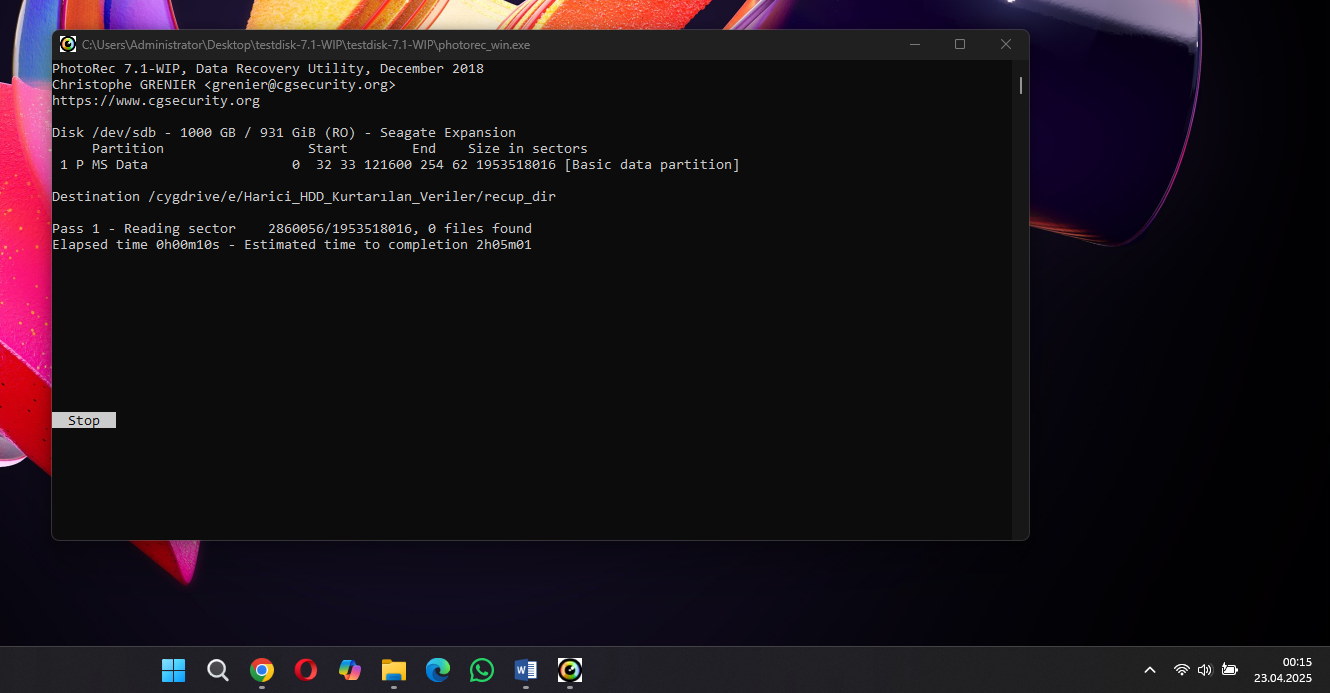

Mehmet K.’ya ait “SEAGATE” marka “NA8Z3JMX” seri numaralı kişisel taşınabilir diskin boş olduğu görülmüş ve silinen dosyaların kurtarılması için TestDisk 7.1 yazılımı kullanılarak veri kurtarma işlemi yapılmıştır.

Mehmet K’ya ait taşınabilir disk üzerinde veri kurtarma işlemi

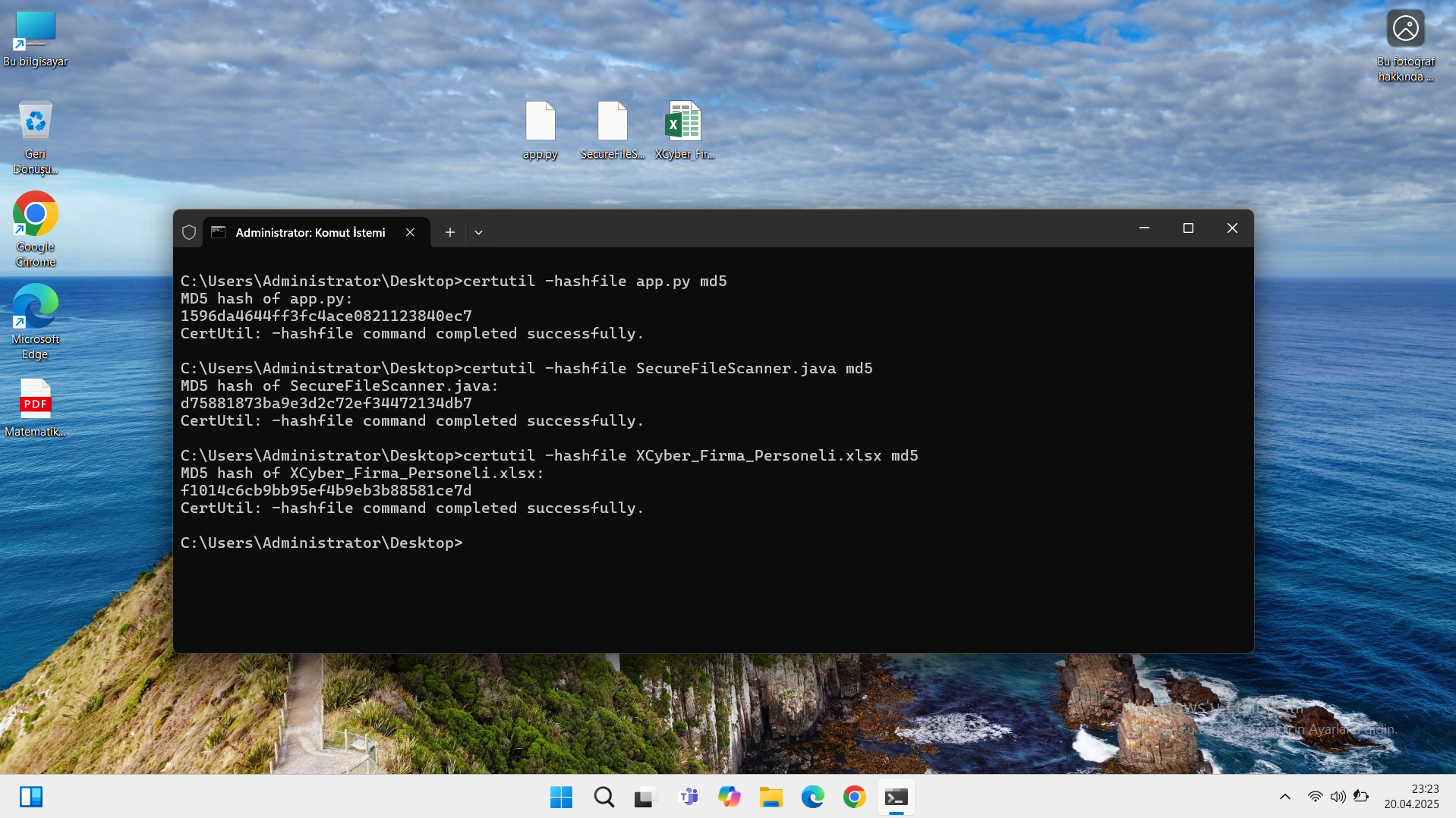

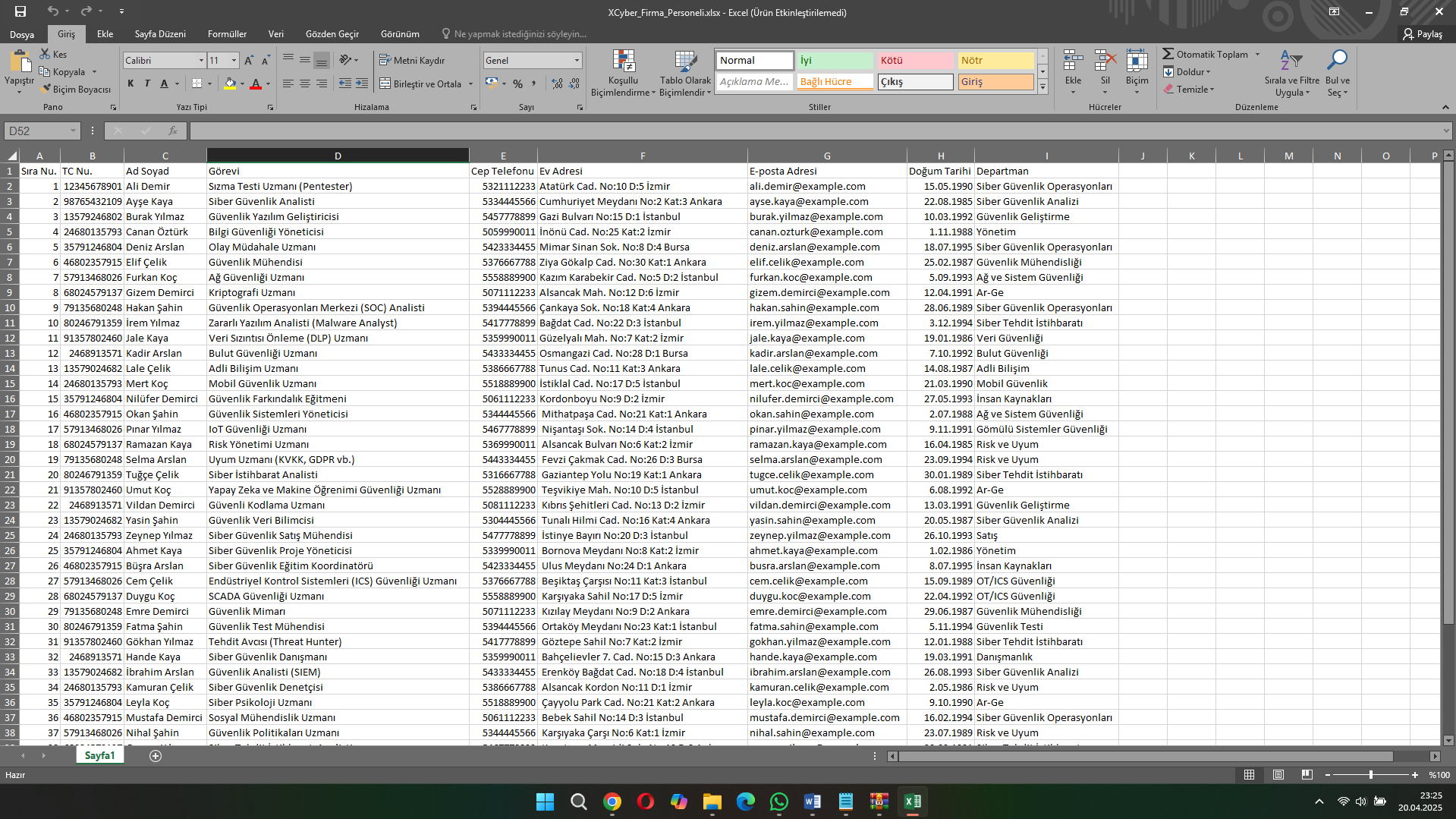

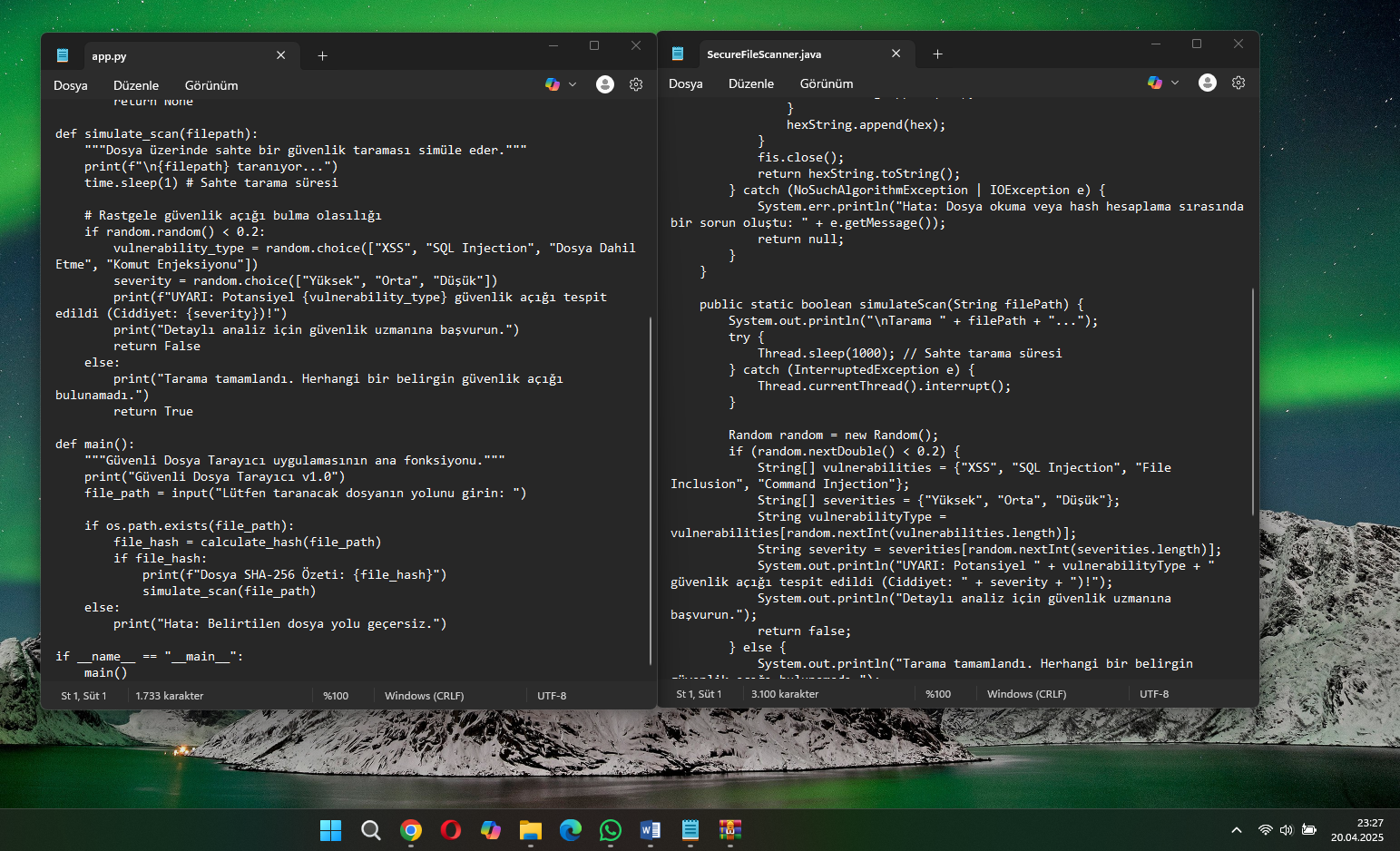

Mehmet K.’ya ait “ASUS X1502Z” marka/model “R3N0CV15V24013H” seri numaralı dizüstü bilgisayar üzerinde canlı inceleme yapılmış olup, şirket müşteri bilgileri ve kaynak kodları barındırdığı düşünülen dosyalar tespit edilmiş ve hash değerleri alınarak belgelendirilmiştir.

Mehmet K’ya ait bilgisayar üzerinde canlı inceleme örneği

Adli bilişim süreçlerinde delil bütünlüğünün sağlanması için inceleme yapılacak disklere müdahale edilirken donanımsal olarak yazmaya korumalı cihazlar (Örneğin: Tableau T35u/TX1, WiebeTech WriteBlocker UltraDock vb.) üzerinden işlem yapılması tercih edilmektedir. Bu olayın incelenmesi süresince donanımsal cihaza sahip olunmadığından, incelenecek diskler yazılımsal olarak yazmaya korumalı hale getirilmiştir.

İmajı alınacak disklerin komut satırı ile yazmaya korumalı hale getirilmesi

İmajı alınacak disklerin kayıt defteri ile yazmaya korumalı hale getirilmesi

Olayın Analizi

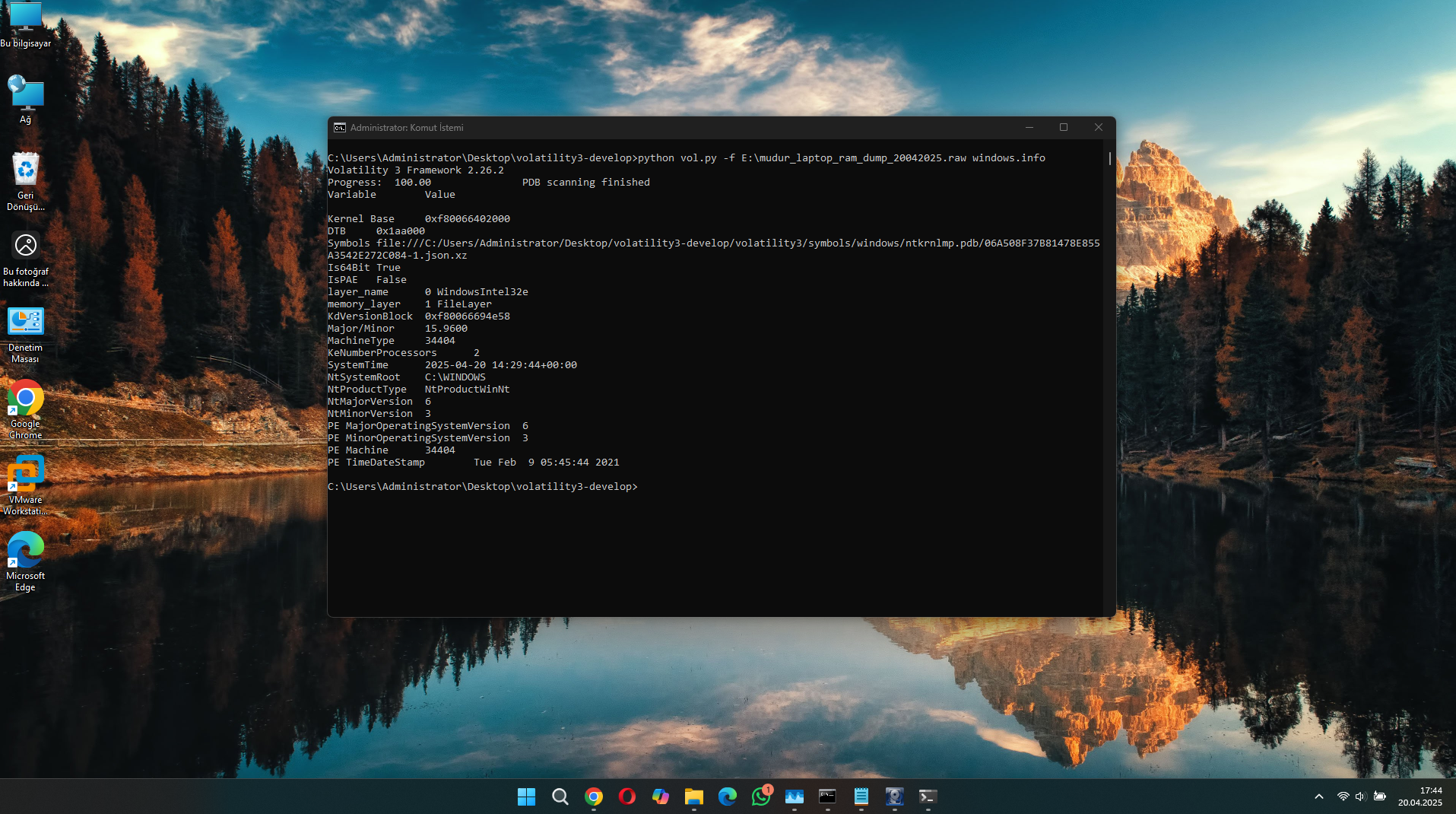

Müdürün bilgisayarından alınan canlı bellek dökümü Volatility 3.0 aracıyla incelenmeye başlanmış ve “windows.info” komutuyla sistem hakkında temel bilgiler (işletim sistemi, mimarisi, bellek yapısı vb.) elde edilmiştir.

Canlı bellek dökümü analizi ile temel bilgiler edinme

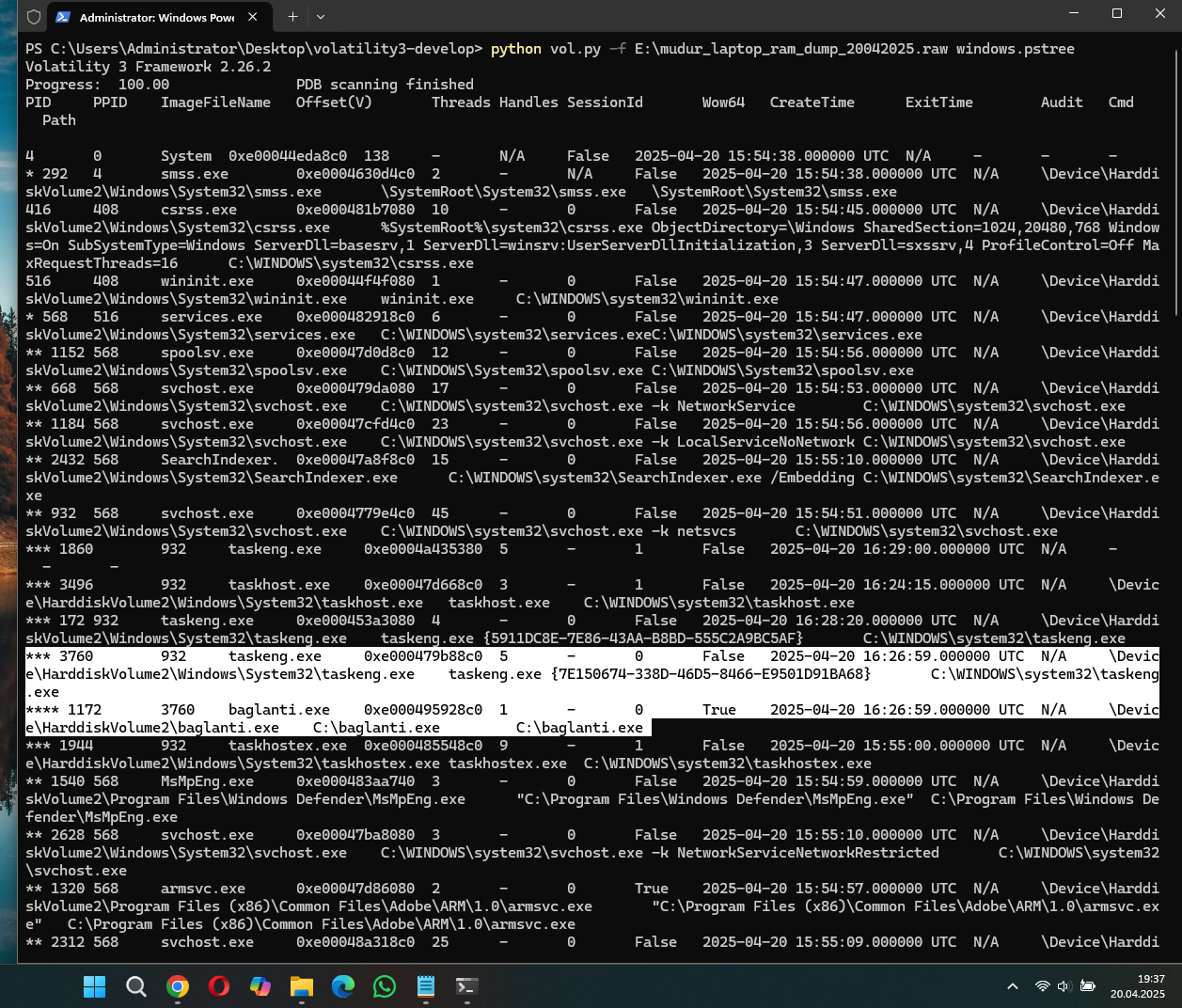

Bellek dökümü incelemesinde windows.pslist komutu ile sistemde çalışan tüm işlemlerin listesi görülmüş ve 1172 PID numarasına sahip “baglanti.exe” dosyasının şüpheli olabileceği tespit edilmiştir.

Canlı bellek dökümü analizi ile çalışan işlemlerin görülmesi

Bellek dökümü incelemesinde windows.pstree komutuyla “baglanti.exe” dosyasının ağaç yapısı incelenmiş ve çalıştırılabilir dosyanın 3760 PID numarasına sahip “taskeng.exe” (görev zamanlayıcısı) tarafından tetiklendiği tespit edilmiştir.

Canlı bellek dökümü analizi ile işlemlerin ağaç yapısının incelenmesi

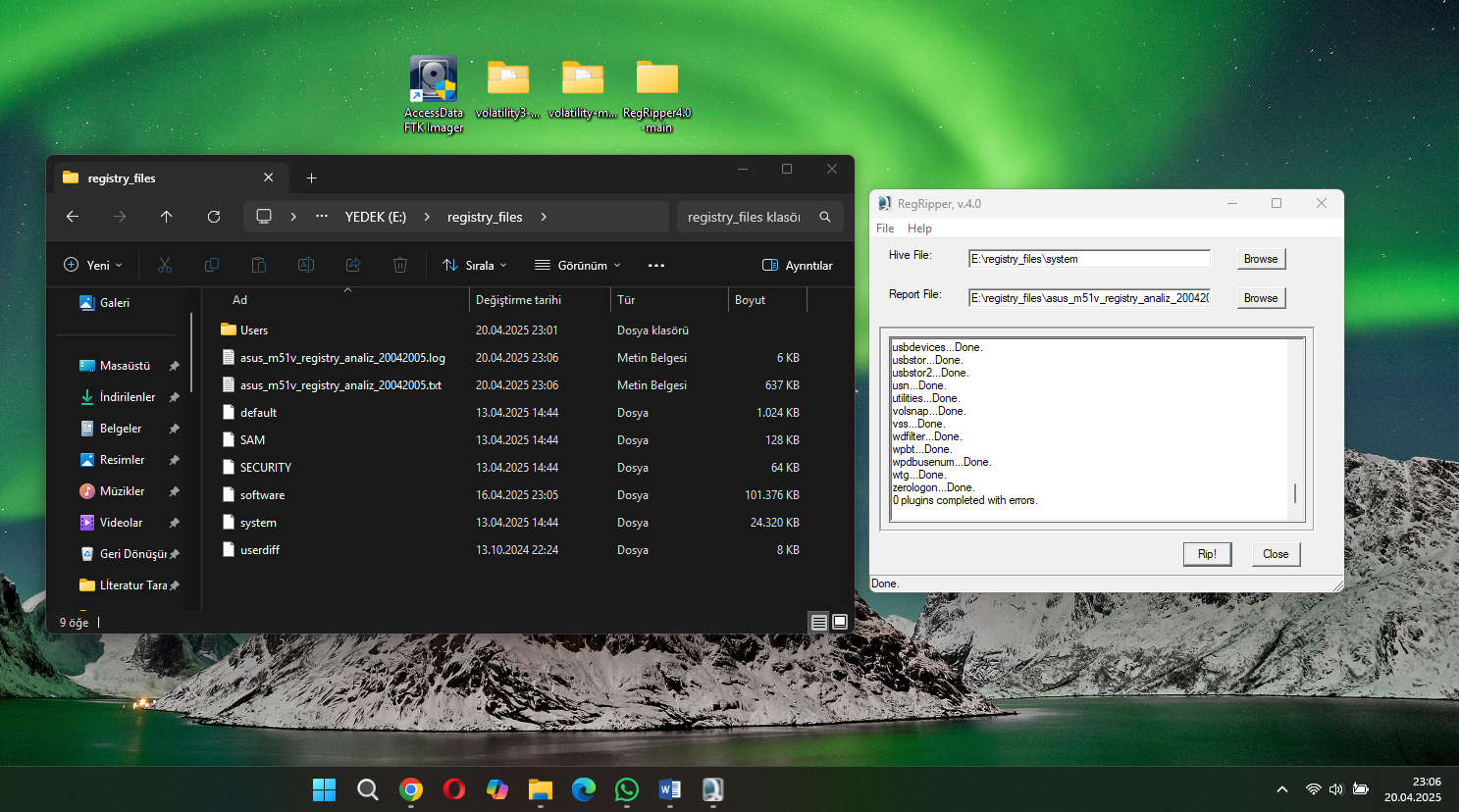

Müdürün bilgisayarından alınan sabit disk imajının, RegRipper 4.0 yazılımı kullanılarak regedit kayıtları incelendiğinde Mehmet K’ya ait olan “NA8Z3JMX” seri numaralı harici sabit diskin müdürün bilgisayarına takıldığı tespit edilmiştir.

Sabit disk imajından regedit kayıtlarının incelenmesi

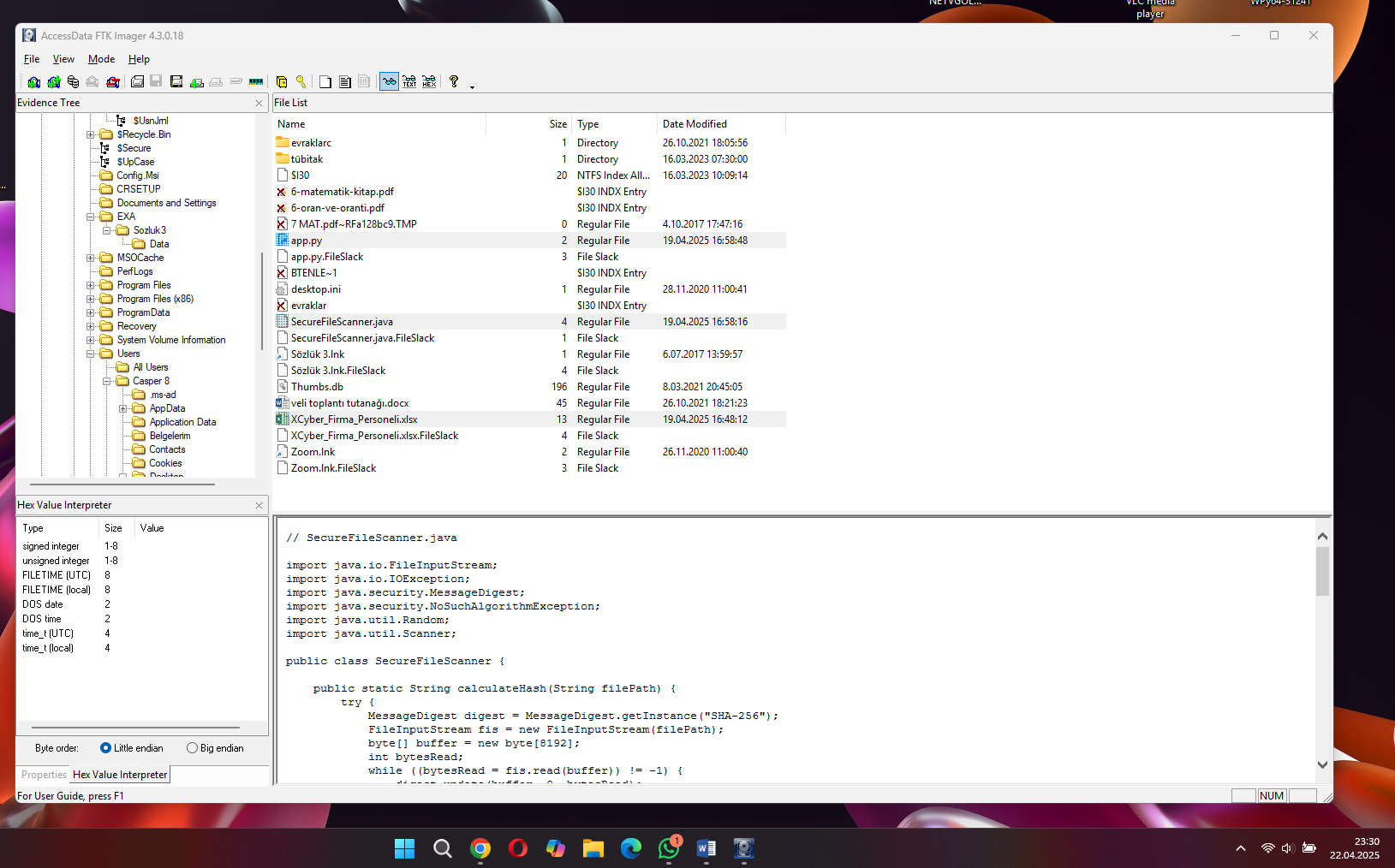

Müdürün bilgisayarından alınan sabit disk imajının AccessData FTK Imager yazılımı ile yapılan incelemesinde, ram analizinde de görülen “baglanti.exe” dosyası görülmüş olup, “calistir.bat” dosyası aracılığıyla Görev Zamanlayıcısına görev oluşturularak, bilgisayarda arka kapı oluşturduğu düşünülen dosyanın, bilgisayarın her yeniden başlatılmasında çalışacak şekilde yapılandırılmasının sağlandığı tespit edilmiştir.

Sabit disk imajı üzerinde inceleme yapılması

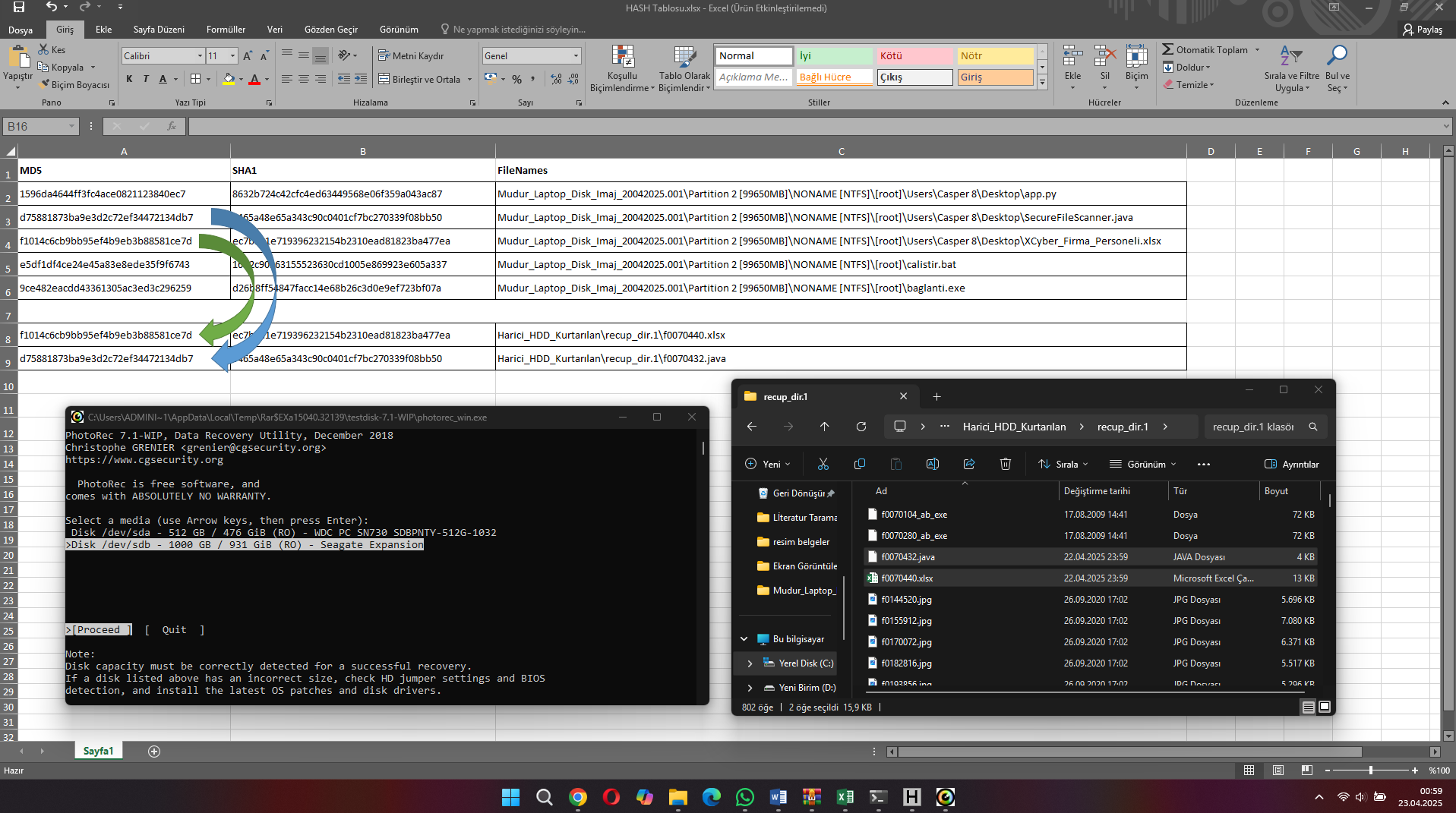

Harici sabit disk üzerinde yapılan veri kurtarma işlemi ile içerisinde şirket yazılım kaynak kodları, müşteri verileri ve tespit edilen zararlı yazılımın olduğu görülmüş ve hash bilgileri kayıt altına alınmıştır.

Sabit disk imajı üzerinde inceleme yapılması

Müdürün sabit diskinde de benzer isimde dosyaların görüldüğü, hash kontrolü yapılarak aynı dosyalar olduğu ve müdürün bilgisayarından kopyalandığı teyit edilmiştir.

Sabit disk imajı üzerinde inceleme yapılması

Sonuç ve Değerlendirme:

Bilirkişi Raporu Örneği

ANKARA CUMHURİYET BAŞSAVCILIĞINA

BİLİRKİŞİ RAPORU

| Soruşturma No | 000035 |

| İnceleme Kararı Veren Makam |

Ankara Cumhuriyet Başsavcılığı |

| Suçun Konusu |

Veri Sızıntısı |

| İstem / Talep |

Dijital Adli Analiz Raporu Düzenlenmesi |

| İncelenen Cihaz ve İmaj Bilgileri |

XYZ şirket müdürü bilgisayarının bellek imajı (mudur_laptop_ram_dump_20042025.raw) XYZ şirket müdürü bilgisayarının sabit disk imajı (Mudur_Laptop_Disk_Imaj_20042025) Mehmet K.’ya ait harici sabit disk Mehmet K.’ya ait şirket bilgisayarı |

| Rapor Tarihi |

23.04.2025 |

| Bilirkişi |

Aytekin UZUN |

| Açıklama |

Yapılan dijital adli analiz çalışmaları kapsamında, XYZ Yazılım Şirketi’nde meydana gelen veri sızıntısı olayı detaylı biçimde incelenmiş, olayla ilişkili dijital materyaller bilimsel adli bilişim yöntemleri kullanılarak analiz edilmiştir. Bu kapsamda, adli bilişim sürecinin temel adımları olan olay yeri incelemesi, delil toplama, delil imajlama, analiz ve raporlama işlemleri titizlikle gerçekleştirilmiştir. Delil bütünlüğünü sağlamak amacıyla diskler yazılımsal olarak salt okunur moda alınarak işleme tabi tutulmuş, hash algoritmaları ile bütünlük doğrulaması yapılmıştır. Elde edilen bulgular ışığında, olayın teknik boyutu aşağıda detaylandırılmıştır: UTC Değeri ve Zaman Damgaları: İncelenen sistemlerdeki log kayıtları, olay zamanlarının UTC (Koordinatlı Evrensel Zaman) değerlerine göre analiz edilmiştir. Özellikle “baglanti.exe” dosyasının çalıştırıldığı ve görev zamanlayıcısı aracılığıyla sisteme otomatik olarak entegre edildiği saatler UTC formatında belgelendirilmiş, müdürün bilgisayarında izinsiz erişimin mesai saatleri dışında gerçekleştiği net olarak ortaya konmuştur. Sabit Disk Seri Numarası Değişikliği ve Delil Niteliği: RegRipper yazılımı aracılığıyla yapılan kayıt defteri analizlerinde, Mehmet K.’ya ait “NA8Z3JMX” seri numaralı harici diskin, müdürün bilgisayarına takıldığına dair kalıntılar tespit edilmiştir. Seri numarası gibi donanıma özgü bilgiler, adli bilişimde cihazın eşsiz tanımlayıcısı olarak kabul edilir ve mahkemede güçlü dijital delil niteliği taşır. Bu nedenle, Mehmet K.’nın olayla doğrudan ilişkisini ortaya koyan en önemli dijital kanıtlardan biri bu kayıt olmuştur. Herhangi bir seri numarası değişikliği veya sahte donanım kullanımı gözlenmemiş, bu durum verinin doğruluğunu güçlendirmiştir. Adli Bilişim Araçlarının Kullanımı ve Delil Statüsü: Kullanılan yazılımlar (FTK Imager, Volatility, RegRipper, TestDisk vb.) sektörde yaygın olarak kabul gören ve mahkemelerde delil olarak geçerliliği bulunan araçlardır. Özellikle bellek dökümünden elde edilen geçici veriler sayesinde, çalışmakta olan zararlı yazılımların tespiti yapılabilmiş, sistem üzerinde yaratılan arka kapı mekanizması (backdoor) somut biçimde ortaya çıkarılmıştır. FTK Imager ile alınan bit-to-bit imajlar ise, müdahale edilmeyen dijital kopyalar oluşturarak delilin bütünlüğünü garanti altına almıştır. Delillerin Eşleştirilmesi ve Bütünlük Kontrolü: Hem müdürün bilgisayarındaki disk imajında hem de Mehmet K.'nın harici diskinde bulunan bazı dosyaların hash (SHA-1/MD5) karşılaştırmaları yapılmış ve içeriklerinin birebir aynı olduğu tespit edilmiştir. Bu doğrulama, verinin gerçekten bir sistemden diğerine kopyalandığını kesinleştirmiştir. Özellikle kaynak kodlar ve müşteri bilgileri içeren dosyalar bu kapsamda incelenmiş ve olayın teknik boyutu somut belgelerle desteklenmiştir. Veri Kurtarma ve Silinen İçeriğin Önemi: Mehmet K.’ya ait harici diskte yapılan TestDisk analizleri sonucunda, silinmiş ancak kurtarılabilir durumda olan dosyalar geri getirilmiş ve incelenmiştir. Bu dosyalar içerisinde kurum içi projelere ait kaynak kodlar, müşteri bilgileri ve zararlı yazılım bileşenleri yer almıştır. Bu durum, şüphelinin suç delillerini ortadan kaldırmaya yönelik bilinçli bir çaba içinde olduğunu göstermektedir. Yapılan teknik inceleme neticesinde: 1. Mehmet K.’nın, şirket içi hassas verileri elde etmek amacıyla müdürün bilgisayarına izinsiz olarak eriştiği, 2. Bu erişim sırasında kendisine ait harici diski kullanarak veri aktarımı yaptığı, 3. Müdürün bilgisayarına zararlı yazılım yerleştirerek sistemde bir arka kapı oluşturduğu ve sonraki zamanlarda bu yolla veri sızdırmaya devam ettiği, 4. Verileri kendi şirket dizüstü bilgisayarına aktardıktan sonra, harici diskteki içerikleri silerek iz bırakmamaya çalıştığı, 5. Ancak adli bilişim araçlarıyla yapılan analizler sonucunda, silinen verilerin kurtarıldığı ve bütünlüklerinin doğrulandığı tespit edilmiştir. 6. Bu bulgular doğrultusunda, Mehmet K.’nın şirket verilerini yasa dışı yollarla ele geçirip dış ortama sızdırdığı teknik olarak kanıtlanmış olup, elde edilen veriler delil niteliğinde kullanılarak adli mercilere sunulmuştur. Raporun, 5271 sayılı Ceza Muhakemesi Kanunu ve uluslararası adli bilişim standartları çerçevesinde hazırlanmış olup, teknik bulgular mahkemede dijital delil olarak kullanılmaya uygundur. |